Hakowanie smartfonów jest niestety realnym i dość częstym zjawiskiem, które zagraża naszej prywatności i bezpieczeństwu naszych danych. Zdarza się na przykład zhakowanie aparatu, co pozwala hakerom na dostęp do aparatu, nawet gdy Ty go akurat nie używasz.

Telefon komórkowy chronisz, dobierając odpowiednie akcesoria, takie jak ochronne etui czy osłony na ekran. Równie ważne jest zabezpieczenie danych na smartfonie, warto więc zainwestować w sprawdzone narzędzia.

Z naszego wpisu dowiesz się, jak rozpoznać, że przejęto kontrolę nad Twoim telefonem i jak skutecznie zabezpieczyć się przed sztuczkami hakerów.

Czym jest włamanie na telefon?

Hakowanie telefonów to proces, w którym intruz uzyskuje dostęp i wykorzystuje Twój telefon komórkowy lub jego narzędzia do komunikacji, zdalnie lub na skutek fizycznej kradzieży.

Jak dochodzi do włamania?

Znajomość różnych sposobów hakowania telefonów pomoże ci zrozumieć problem i przygotować się do zabezpieczenia smartfonu przed włamaniem.

Oprogramowanie do hakowania smartfonów

Oprogramowanie hakerskie może trafić na Twój telefon w formie aplikacji do hakowania smartfonów, którą zainstalowałeś jako oszukańczą aplikację mobilną, a także na skutek przeglądania niezaufanych witryn w przeglądarce telefonu lub poprzez atak phishingowy. Oprogramowanie hakerskie może następnie powodować problemy następującymi metodami:

Keylogging (potajemne rejestrowanie naciśnięć klawiszy)

Haker może podglądać to, co piszesz, gdzie stukasz na ekranie oraz wiedzieć, o czym rozmawiasz przez telefon.

Trojan

Złośliwe oprogramowanie potajemnie pobiera dane z telefonu – bez Twojej wiedzy.

Ataki phishingowe na smartfony

Ataki phishingowe na smartfon mogą przypominać te, które zdarzają się na komputerach. Ataki te są przeprowadzane za pośrednictwem wiadomości e-mail, SMS-ów, komunikatorów internetowych i innych form komunikacji. Zazwyczaj przypominają autentyczne wiadomości, których autor prosi o udostępnienie prywatnych kodów, kliknięcie w linki lub inne tego typu sztuczki. Jeżeli dasz się nabrać, ryzykujesz przekazanie prywatnych danych samemu lub za pomocą złośliwego oprogramowania, o którego zainstalowanie zostałeś poproszony.

Hakowanie smartfonu przez Bluetooth

Ciągle włączony Bluetooth nie tylko wyczerpuje baterię telefonu, ale także naraża go na ryzyko włamania. Hakowanie poprzez Bluetooth opiera się na zaawansowanej technologii, która umożliwia hakerowi dostęp do telefonu komórkowego, o ile urządzenia znajdują się w odległości do ok. 10 metrów.

Zamiana karty SIM w smartfonie

Dzięki mediom społecznościowym hakowanie jest teraz łatwiejsze niż kiedykolwiek. Ponieważ ludzie często udostępniają różne dane osobowe w Internecie, hakerzy mogą wykorzystać te informacje do podszywania się pod nich. W oszustwie polegającym na wymianie karty SIM haker podszywa się pod Ciebie i prosi dostawcę usług o nową kartę SIM. Gdy ją uzyska, Twoja karta SIM zostanie dezaktywowana, a haker będzie teraz kontrolować połączenia telefoniczne i wiadomości.

Fizyczna kradzież

To najbardziej bezpośrednie podejście. Haker kradnie Twój telefon i włamuje się na niego siłą, zgadując hasło lub za pomocą oprogramowania hakerskiego. W tym scenariuszu haker w smartfonie ma dostęp do wszystkich danych i potencjalnie wszystkich witryn i aplikacji, w których jesteś zalogowany.

Jak rozpoznać, że mój telefon został zhakowany?

Teraz, gdy już znasz narzędzia i sposoby włamania się na smartfon, poznaj najczęstsze objawy zhakowania telefonu.

Bateria szybciej się wyczerpuje

Jest wiele powodów, dla których bateria może szybko się wyczerpywać. Nasz przewodnik zwiększania żywotności baterii pomoże Ci wyeliminować część możliwych powodów szybkiego rozładowywania się baterii smartfonu. Jeśli jednak problem nie jest związany z telefonem czy jego baterią, może mieć swoje źródło w złośliwym oprogramowaniu albo podejrzanych aplikacjach.

Szybkość Twojego telefonu dramatycznie spadła

O ile Twój telefon nie ma bardzo starego chipsetu i nie jest przeładowany wymagającymi aplikacjami, niska wydajność może wskazywać na coś złośliwego. Hakerskie oprogramowanie lub złośliwe aplikacje w telefonie mogą powodować jego nieoczekiwane zawieszanie, awarie lub ponowne uruchamianie.

Nieznajome połączenia czy wiadomości w smartfonie

Oprogramowanie do szpiegowania telefonu, trojany SMS i inne narzędzia do hakowania smartfonów mogą być przyczyną pojawiania się nieznanych wychodzących połączeń i wiadomości. Może się również zdarzyć, że ktoś podszywa się pod Ciebie, aby ukraść Twoje dane za pomocą hakowania w serwisach społecznościowych.

Dziwna aktywność na kontach internetowych

Monity o zresetowanie hasła, nietypowa aktywność logowania lub powiadomienia weryfikacyjne z kont w mediach społecznościowych, e-maili i innych podobnych kont mogą być ważną oznaką włamania. Jeśli sam nie żądałeś zmian lub Twój dziennik aktywności wydaje się nietypowy, może to być haker, który uzyskał dostęp do Twojego telefonu.

Jak chronić telefon przed włamaniem?

Zanim zaczniesz googlować odpowiedzi na pytanie “jak sprawdzić, czy ktoś uzyskał dostęp do Twojego telefonu”, wypróbuj poniższe sposoby na zabezpieczenie telefonu przed włamaniem i przejęciem.

Nie przeprowadzaj jailbreak’a na smartfonie

Wiele osób decyduje się na jailbreak swoich telefonów, aby mieć większą kontrolę nad systemem operacyjnym. Jailbreaking lub rootowanie urządzenia pozwala przekroczyć bariery bezpieczeństwa, które uniemożliwiają określone działania użytkowników, takie jak pobieranie niektórych aplikacji.

Zrootowany telefon może uniemożliwić instalowanie aktualizacji zabezpieczeń w telefonie i narazić urządzenie na zagrożenia bezpieczeństwa.

Regularnie instaluj aktualizacje systemu operacyjnego i aplikacji

Kolejne aktualizacje aplikacji i systemu operacyjnego nie tylko naprawiają błędy, ale też dostosowują oprogramowanie, aby uzyskać lepszą wydajność, oraz zajmują się potencjalnymi lukami. Pamiętaj, by zawsze instalować aktualizacje zabezpieczeń, co pozwoli Ci zwiększyć ochronę swoich danych. Możesz także ustawić automatyczne aktualizacje, które oszczędzą Twój czas i zapewnią aktualność systemu.

Ściągaj tylko wiarygodne aplikacje

Bez względu na to, jak kusząca może się wydawać aplikacja, najlepiej jest pobierać tylko te, co do których masz pewność. Sklepy z aplikacjami Apple sprawdzają wszystkie dostępne na nich aplikacje, aby uzyskać pewność, że nie ściągniesz felernej aplikacji z potencjalnymi zagrożeniami bezpieczeństwa.

Użytkownicy Androida muszą zachować szczególną czujność podczas pobierania ze sklepu z aplikacjami, ponieważ Google nie stosuje równie rygorystycznych praktyk. Zaleca się również zapoznanie się z ich warunkami użytkowania, aby upewnić się, że nie wyrzekasz się swojej prywatności podczas korzystania z aplikacji.

Używaj trudnych do złamania haseł

Hasła są pierwszą linią obrony w przypadku kradzieży telefonu. Używaj haseł zawierających kombinację cyfr, liter i symboli o długości co najmniej 8 znaków. Unikaj używania danych osobowych, takich jak daty urodzenia, imiona itp., ponieważ mogą one być łatwe do złamania.

Wyraź zgodę na uwierzytelnianie dwuskładnikowe

Włącz uwierzytelnianie dwuskładnikowe (2FA) na urządzeniu oraz w aplikacjach i w mediach społecznościowych. W ten sposób będziesz korzystać z dodatkowego poziomu ochrony, co ma szansę zniechęcić hakera. Pomocne może być również korzystanie z danych biometrycznych, takich jak odciski palców i identyfikator twarzy. W poprawie bezpieczeństwa urządzenia pomocne jest też posiadanie fizycznego klucza USB.

Regularnie czyść dane przeglądarek

W przypadku kradzieży dane przeglądarki mogą zapewnić hakerowi dostęp do elementów Twojego życia osobistego, które może wykorzystać do różnych celów. Wskazane jest również, aby nie zapisywać danych karty kredytowej ani haseł w przeglądarce i wyłączyć funkcję autouzupełniania.

Nie przechowuj haseł na smartfonie

Przy tak wielu aplikacjach i witrynach wymagających unikalnych haseł do zalogowania się może Cię kusić, żeby zapisać je wszystkie na swoim urządzeniu. Jeśli chcesz to zrobić, najlepiej użyj bezpiecznych aplikacji do zarządzania hasłami o niezawodnej reputacji.

Korzystaj z usługi śledzenia zgubionego urządzenia

Apple iPhone ma natywną aplikację do wyszukiwania urządzeń Apple. Takie aplikacje pomagają znaleźć zgubione urządzenia, zanim zostaną zhakowane. Jeśli Twój telefon nie jest wyposażony w funkcję śledzenia, możesz znaleźć zaufane aplikacje innych firm, które robią to samo.

Alternatywę może stanowić lokalizator Bluetooth, jak na przykład Lokalizator Bluetooth Apple AirTag do odnajdywania zaginionych przedmiotów.

W przestrzeni publicznej używaj VPN

Jeśli chcesz skorzystać z publicznej usługi Wi-Fi, upewnij się, że korzystasz z wirtualnej sieci prywatnej (VPN). Publiczna sieć Wi-Fi nie jest wyposażona w zabezpieczenia, których oczekujesz od sieci domowej, co sprawia, że smartfony są łatwym celem hakerów.

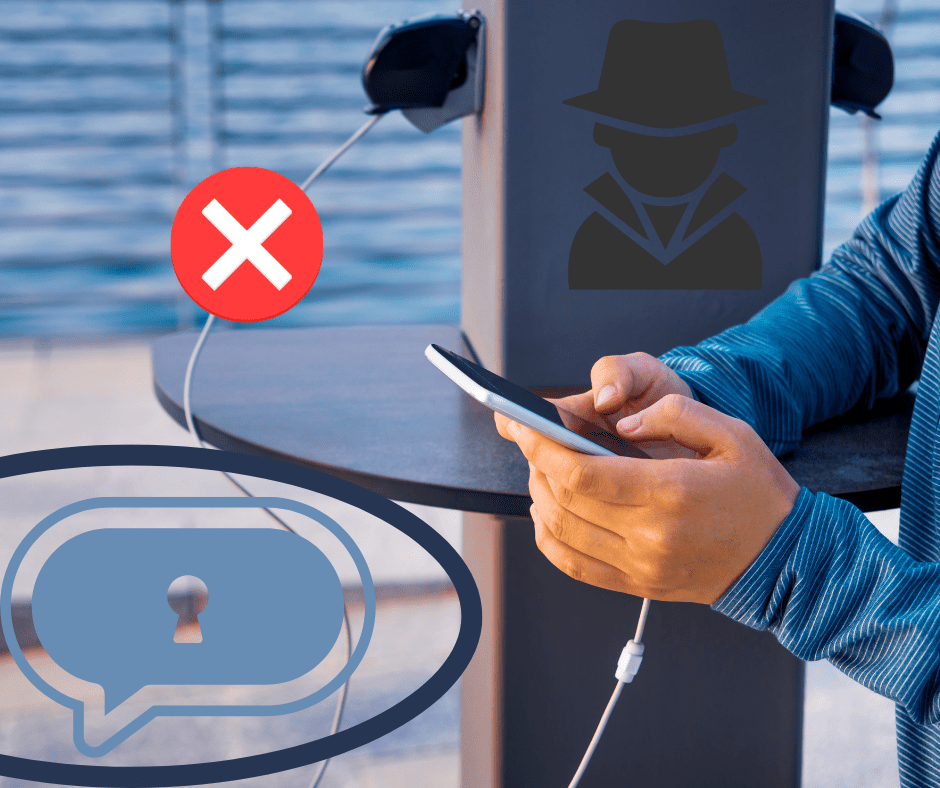

Nie korzystaj z publicznych ładowarek

Wiele miejsc publicznych, takich jak kawiarnie i lotniska, w dobrej wierze oferuje publiczne stacje ładowania z kablami do ładowania. Niestety, podłączenie telefonu komórkowego do kabla ładującego w publicznej stacji niesie ze sobą ryzyko potencjalnego naruszenia bezpieczeństwa.

Kable do ładowania służą jednocześnie jako kable danych, hakerzy mogą więc stworzyć pozory punktów ładowania, by podłączać swoje hakerskie narzędzia. W przestrzeni publicznej lepiej korzystać z własnych ładowarek. A jeśli telefon obsługuje ładowanie bezprzewodowe, stosunkowo bezpiecznie możesz skorzystać z publicznej stacji ładowania indukcyjnego.

Więcej o ładowaniu bezprzewodowym dowiesz się z artykułu na naszym blogu pt. “Odpowiedzi na wszystkie Twoje pytania dotyczące ładowarek i ładowania bezprzewodowego”.

Wyłącz wiadomości na ekranie blokady

Wiele osób ustawia powiadomienia tak, aby wyświetlały szczegóły. Ta funkcja, choć pomocna, może przyciągnąć potencjalnych hakerów lub udostępnić informacje, które mogą pomóc hakerom. Ustaw wszystkie powiadomienia tak, aby nie pokazywały szczegółów, gdy telefon jest zablokowany.

Jako środek ostrożności zalecamy również wyłączenie wirtualnych asystentów na ekranie blokady.

Niech Twoje życie prywatne pozostanie prywatne

Media społecznościowe pozwoliły nam dzielić się wieloma informacjami o naszym życiu z całym wielkim światem. Jednak hakowanie w społecznościach staje się łatwiejsze, gdy udostępniamy w Internecie zbyt wiele szczegółów z naszego życia. Udostępniając lokalizację na żywo sami dajemy hakerom informację, gdzie znaleźć telefon.

Bezpiecznie i ostrożnie korzystaj z serwisów i aplikacji społecznościowych, a unikniesz stania się łatwym celem hakera.

Korzystaj z aplikacji zabezpieczających telefon

Wiele renomowanych producentów oprogramowania antywirusowego i chroniącego przed złośliwym oprogramowaniem oferuje także aplikacje zabezpieczające dla smartfonów. Mogą one wspomóc istniejące zabezpieczenia telefonu, a także przeskanują go w poszukiwaniu potencjalnego złośliwego oprogramowania i wirusów.

Nie wchodź w podejrzane linki

Nie klikaj w linki z wiadomości SMS ani maili od osób, których nie znasz. Zgłaszaj podejrzane kontakty. Wiele z tych linków prowadzi do stron, gdzie zachęca się do podania prywatnych danych lub ściągnięcia podejrzanych aplikacji, które dadzą hakerom dostęp do Twojego smartfonu.

Wyłącz Bluetooth, GPS i inne funkcje bezprzewodowe

Możliwe jest włamanie się na telefon przez Bluetooth, Wi-Fi i, w rzadkich przypadkach, także łączność NFC. Wyłącz te usługi, gdy ich nie używasz, a przy wszystkich łącznościach, jeśli to tylko możliwe, ustaw hasło bezpieczeństwa.

Miej telefon zawsze przy sobie

Być może masz zwyczaj pozostawiania smartfonu bez nadzoru w pracy lub na imprezie. Ale najlepszym sposobem na zapewnienie bezpieczeństwa urządzenia jest noszenie go zawsze przy sobie, aby zapobiec kradzieży.

Ustaw automatyczną blokadę

Zamiast ręcznie blokować telefon, ustaw licznik czasu, po jakim telefon zablokuje się automatycznie przy braku aktywności. Uniemożliwi to dostęp do niego, nawet jeśli pozostawisz go bez nadzoru.

Stwórz kopię danych z telefonu

Utworzenie kopii zapasowej danych ze smartfonu nie zapobiegnie zhakowaniu telefonu. Jeśli jednak Twój telefon zostanie zhakowany, skradziony lub zgubiony, nadal będziesz mieć przy sobie wszystkie ważne dane. Istnieje wiele urządzeń pamięci masowej, których możesz użyć do tworzenia kopii zapasowych wszystkich swoich danych. Więcej dowiesz się o nich z naszego wpisu, “Przenośne urządzenia pamięci masowej: o co chodzi w przenośnym przechowywaniu danych cyfrowych?”.

Śledź wiadomości dotyczące ataków hakerskich

Bądź na bieżąco z najnowszymi doniesieniami na temat bezpieczeństwa smartfonów, oszustw i prób włamań na urządzenia. Pomoże Ci to uniknąć wpadnięcia w pułapkę i uzyskać aktualną wiedzę na temat funkcji bezpieczeństwa Twojego sprzętu.

Co robić, gdy mój telefon padnie ofiarą hakera?

Być może nie ma niezawodnego sposobu samodzielnego radzenia sobie ze zhakowanym telefonem. Ale oto kilka kroków, które zalecamy podjąć, jeśli uważasz, że Twój telefon komórkowy mógł zostać zhakowany.

Usuń wszystkie podejrzane aplikacje

Jeśli zauważysz na telefonie podejrzaną aplikację, której pobierania nie pamiętasz, najlepiej całkowicie odinstalować ją ze smartfonu. Przejdź do Menedżera aplikacji na smartfonie i usuń aplikację wraz ze wszystkimi jej danymi.

Przywróć ustawienia fabryczne w telefonie

Jeśli masz wrażenie, że ktoś szpieguje Twój telefon lub włamał się na niego, przywrócenie ustawień fabrycznych może pomóc w całkowitym usunięciu tej osoby. Jednocześnie spowoduje niestety usunięcie wszystkich danych wraz ze wszystkimi zapisanymi ustawieniami i preferencjami.

Aby przywrócić ustawienia fabryczne iPhone’a,

- Podłącz iPhone do ładowarki

- Otwórz aplikację Ustawienia i dotknij Ogólne

- Na końcu menu znajdziesz opcję Reset

- Po dotknięciu Resetuj wybierz Wymaż całą zawartość i ustawienia

- Pojawi się opcja stworzenia kopii zapasowej w iCloud. Nie polecamy tego.

- Stuknij w Wymaż teraz, aby zresetować iPhone.

Aby przywrócić ustawienia fabryczne telefonu z Androidem,

- Podłącz telefon do ładowarki

- Otwórz menu Ustawień, wybierz System, a następnie opcję Zresetuj

- Dotknij Wymaż wszystkie dane

- Po wyświetleniu monitu wprowadź kod PIN

- Wymaż wszystkie dane jeszcze raz, by potwierdzić.

Chroń swoje konta

Jeśli Twoje urządzenie zostało zhakowane, możesz chcieć poinformować o tym dostawców Twoich usług, takich jak poczta e-mail, konto Google lub Apple ID, media społecznościowe, bankowość internetowa lub sklepy internetowe. Witryny, które zapisują informacje o Twojej karcie kredytowej lub dane bankowe, mogą pomóc Ci zgłosić do banku nieuczciwe transakcje.

Nie wpuszczaj hakerów

Ryzyko zhakowania smartfonu można ograniczyć, postępując zgodnie z naszymi sugestiami i radami. Bezpieczeństwo Twoich informacji i Twoja prywatność są w Twoich rękach. Bądź na bieżąco z najnowszymi wiadomościami i dokładnie sprawdzaj aplikacje i kontakty, zanim z nich skorzystasz.

Chcesz poznać więcej sposobów na poprawę komfortu